「リモートワークを導入したけれどセキュリティが心配…。」「これまでスマートフォンや持ち出し用PCに特に制限はかけていなかったけれど、Google Workspaceでは何ができるんだろう?」

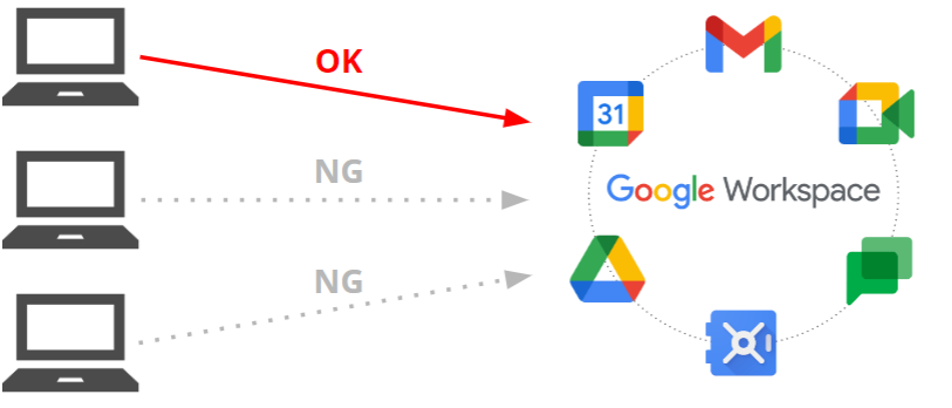

例えばコンテキストアウェアアクセスという機能を利用すれば、機密情報が格納されるGoogleドライブは社内のネットワークか、許可した社員だけにしかアクセスさせない、もしくは会社で許可した端末のみアクセスさせる、…などといったこともGoogle Workspaceで実現可能です。

本ブログでは、Google Workspaceで実現できるアクセス制御についてご紹介します!

モバイルのデバイス管理について

Google Workspaceはインターネットに接続できる環境と端末があればいつでも利用することができます。スマートフォンからもパソコンからも仕事用の環境にいつだってアクセスすることができるのはとても便利ですよね。

ですが、「私物のスマートフォンからは会社用の環境にアクセスさせたくない。」「会社で所有している端末からしかアクセスを許可したくない。」なんて声もよく聞きます。

ここではGoogle Workspaceのモバイルデバイス管理でどんなことができるのかをご紹介していきたいと思います!

Google Workspaceのモバイル管理機能には[基本管理]と[詳細管理]の2種類の管理方法があります。

[基本管理]はデフォルトで有効になっているので設定は特に必要ありません。ユーザーがデバイス管理アプリをインストールする必要もありません。基本管理ではデバイスのブロックや、モバイルデバイスからのアカウントワイプなどが利用可能です。

[詳細管理]ではさらに詳細な管理をすることができ、管理者が承認した端末からしかアクセスさせない、デバイスのリモートワイプ(初期化)などが可能になります。

以下は基本管理と詳細管理 の比較です。基本管理でも名前の通り基本的な管理は実現可能ですが、詳細管理のほうがよりきめの細かい設定をすることが可能です。

※詳細管理はBussiness Plus以上のエディションで利用できます。

|

|

基本管理 |

詳細管理 |

機能紹介 |

|

モバイル レポート |

〇 |

〇 |

Chrome OS デバイスとモバイル デバイスに関する傾向や情報の概要をレポート表示する |

|

アカウントのリモートワイプ |

〇 |

〇 |

デバイスから仕事用データをワイプする |

|

Android アプリの配布 |

〇 |

〇 |

リストにアプリを追加することでインストールできるアプリを管理する |

|

デバイスの監査とアラート |

〇 |

〇 |

デバイスのログイベントとその調査を実施する |

|

デバイス管理ルール |

〇 |

〇 |

デバイスの管理タスクを自動化したり、セキュリティ アラートを受け取ったりするためのルールを定義する |

|

デバイスをブロック、ブロック解除する |

〇 |

〇 |

管理者がデバイスをブロックすると、そのデバイスでは Google データを同期できなくなる |

|

標準型と強化型のパスコードの適用 |

|

〇 |

パスワードの最低要件を設定したり、ユーザーがパスワードを定期的に再設定することを義務付ける |

|

デバイスの承認 |

|

〇 |

デバイスからのアクセスに対して管理者の承認を必須にする |

|

デバイスのリモートワイプ |

|

〇 |

リモートでデータの削除をしたり、パスコードリセットする |

|

Androidアプリの管理 |

|

〇 |

管理対象外の Android アプリをブロック/制限する |

|

iOS アプリの管理 |

|

〇 |

リストにアプリを追加することでインストールできるアプリを管理する ※アプリのブロックには会社所有デバイスの登録が必要 |

|

Android の仕事用プロファイル |

|

〇 |

個人用のスペースとは別に仕事用のプロファイル(領域)を作成する |

|

セキュリティ ポリシー |

|

〇 |

管理者が承認した端末のみ利用、カメラの利用許可、データの暗号化を必須、不正使用されたデバイスのブロックなど |

詳細は以下のヘルプページをご参照ください。

モバイル管理機能の比較

モバイルの詳細管理について

詳細管理ではより細かな制限をかけることができることがわかりました。

例えば、管理者が承認した端末のみ利用させることで、ユーザーは私有のスマートフォンからGmailやGoogleドライブなどアプリケーションを経由したアクセスができなくなります。

また、ユーザーが退職したり、端末を紛失した場合は管理者がデバイスのリモートワイプをすることでき、遠隔でデータを削除することが可能です。

万が一、紛失した端末が盗まれてしまったとしても、情報が外部に漏洩してしまうことを防ぐことができるのです。

詳細管理にはGoogleのデバイスポリシーアプリのインストールが必要となります。

また、iOSの場合はApple プッシュ証明書も必要になります。

※他社のMDMとの共存はできないので注意が必要です。

基本のエンドポイント管理とは?

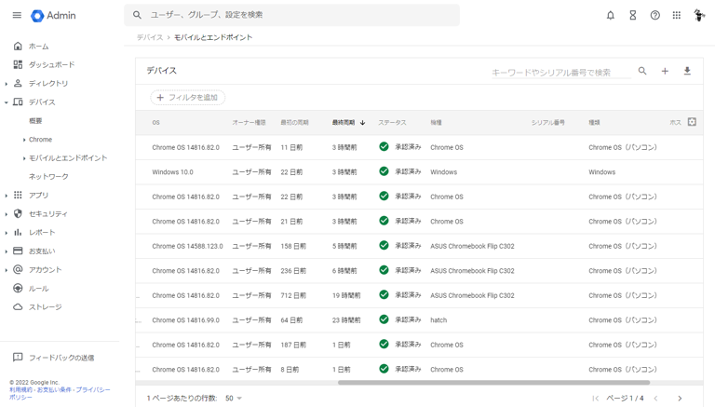

1つの管理画面から様々な種類のデバイスに対して管理をすることができます。

会社所有端末も個人で所有している端末も一つの画面から管理することができます。

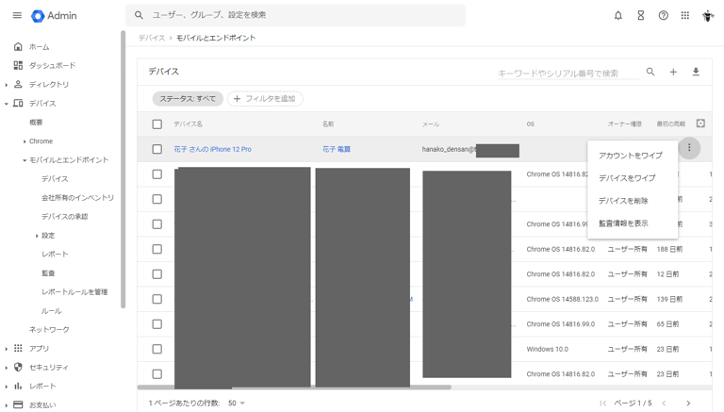

では早速管理コンソールのデバイス画面をみていきましょう!

モバイルデバイスを押下すると、スマートフォンからのアクセス情報が簡単に確認することができます。

エンドポイント画面ではパソコンからのアクセスが確認できます。

左にスクロールすると、OS情報や機種、最終同期時刻などが確認できることがわかります。

端末を選択するとより詳細な情報を確認することができます。

アカウントをワイプすると、ユーザーはGoogleのアプリから強制的にログアウトされるので、再度アカウント情報を登録してログインし直す必要があります。

※個人用のアカウントに対してはなにも影響しません。

ユーザーのステータス情報も記載されるようになっています。

エンドポイント管理では、ユーザーのモバイル デバイス、デスクトップ パソコン、ノートパソコンなどといったデバイスからのアクセス情報を管理画面から一元管理することができます。

コンテキストアウェアアクセスとは?

コンテキストアウェアアクセス機能を使用すると、ユーザー ID、アクセス元の地域、アクセス元の IP アドレス、端末のシリアルナンバーなどアクセスするユーザー・端末の属性に基づいて、Google Workspace へのアクセスを許可するか否か設定することができます。

※Enterprise以上のエディションが対象になってきます。

Google Workspaceのコアサービス(GmailやGoogleドライブなど)のアプリケーションに対して、アクセス制御をすることが可能です。

※Google マップや、Googleフォトなどはコアサービスではないため、アクセス制限の対象外となります。

例えば「Googleドライブは社内のネットワークからしか利用させない」「日本国内からのアクセスしか許可しない」などといった制限をすることができます。

では、コンテキストアウェアアクセスアクセス機能を使って、私物端末の利用制限の方法をご紹介します!

コンテキストアウェアアクセスの設定をしてみよう

今回は「社内ネットワークからのみ利用可能」という条件と「特定の端末であれば利用可能」という2つの条件を組み合わせて、私物端末からの利用を制限してみたいと思います。

管理コンソールで実施する設定と、Google Workspaceを利用する各端末で実施する設定があります。

■管理コンソールでの設定

- アクセスレベルの設定

- 会社所有端末の登録 または 利用を許可する端末の承認

- アクセスレベルの割り当て

■各端末での設定

- Chrome拡張機能の設定

※アクセス制限の対象となるのはGoogle WorkspaceのコアサービスもしくはSAML連携されたアプリケーションを利用する場合となります。

コンテキストアウェアアクセス機能では、例えば社内ネットワークからのみの利用を許可する[IPアドレスの制御]や、許可された端末のみの利用に制限する[端末情報をもとにした制御]が可能です。

パソコンの場合はChrome拡張機能、スマートフォンの場合はGoogleのデバイスポリシーアプリが必要となります。Chrome拡張機能についてはこの後ご説明します。

それでは管理コンソールの設定から確認していきましょう!

<管理コンソールの設定>

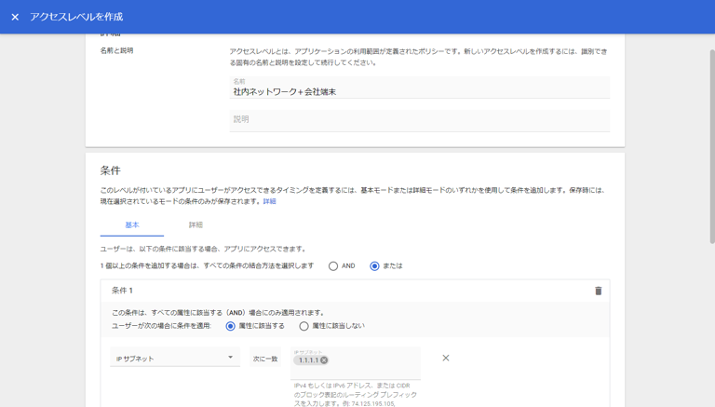

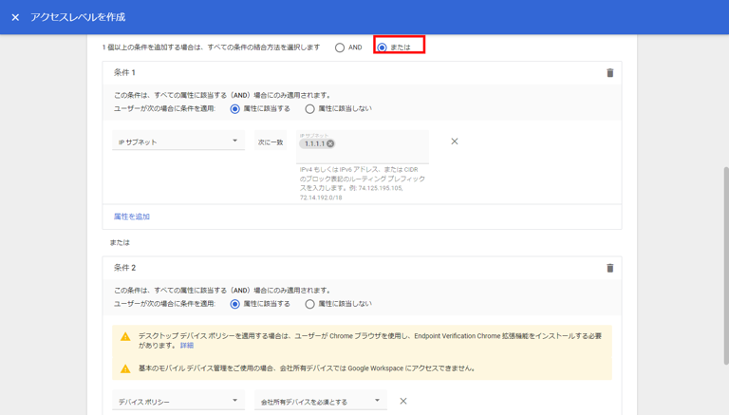

まずはアクセスレベルを作成します。コンテキストアウェアアクセスの設定から、アクセスを許可するパターンの登録を行います。

わかりやすい名称を作って、ルールを作成していきます。

条件は複数組み合わせることが可能です。

今回は社内からのネットワーク制限として「IPサブネット」の登録と登録された端末のみのデバイスポリシーとして「会社所有デバイスを必須にする」を設定をします。

[保存]でアクセスレベルの作成が完了です。

<会社所有端末の登録>

先ほどのコンテキストアウェアアクセスの設定で[会社所有デバイスを必須とする]のルールを作成しました。ここでは会社所有デバイスの登録方法について確認していきます。

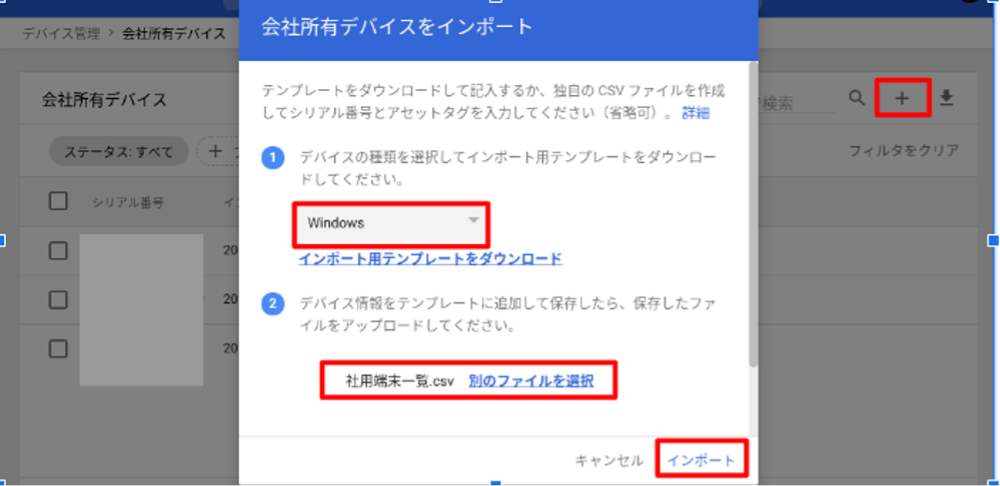

セキュリティ項目の会社所有のインベントリより、会社所有デバイスのインポート画面を開きます。デバイスの種類を選択し、作成した CSV ファイルをアップロード後、[インポート] をクリックします。シリアル番号とアセットタグを登録することができます。

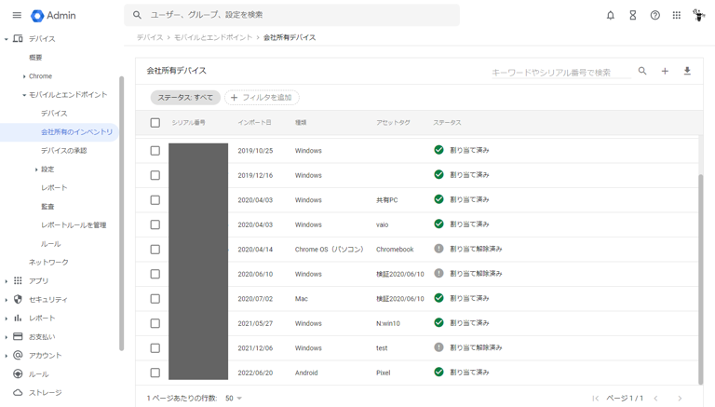

登録が完了したら、画面を更新し、CSV に記載した端末が登録されていることを確認します。

※iOSについてはこちらから会社所有端末としての登録ができません。

iOS端末を会社所有のデバイスとする場合、Apple Business Manage(ABM)からの登録が必要になります。

※※Chromebookを会社所有端末として登録する場合はChrome Enterprise Upgradeライセンスが必要になります。

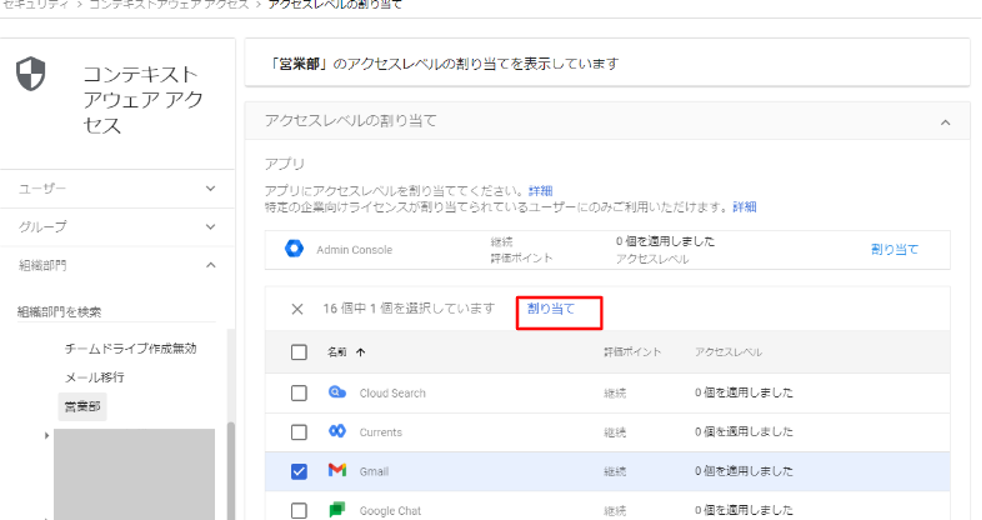

<アクセスレベルを割り当てる>

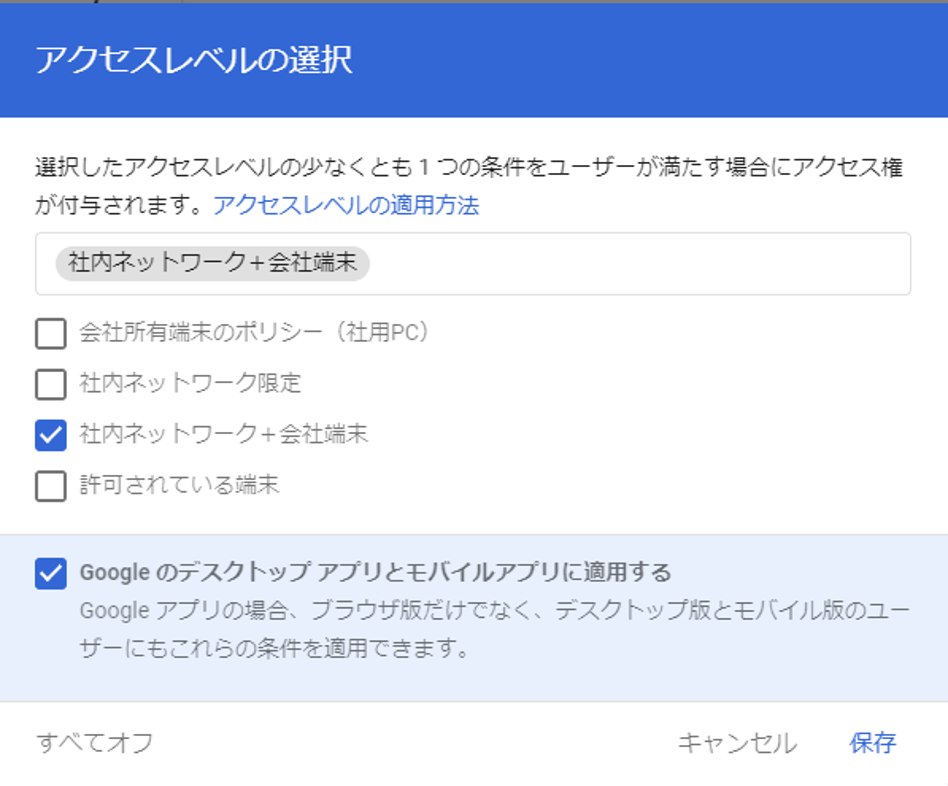

コンテキストアウェアアクセスの設定に戻り、先ほど作成したアクセスレベルを割り当てましょう。制限をかけたいアプリケーションを選択して、割り当てをすると作成したアクセスレベルが表示されます。組織ごとに割り当てることもできるので、検証用の組織などにアクセスレベルを割り当ててまずはテスト的に挙動を確認いただくのが良いかと思います。

適用させたいルールを選択し、保存をクリックします。

ルールが適用されました!

<端末の設定>

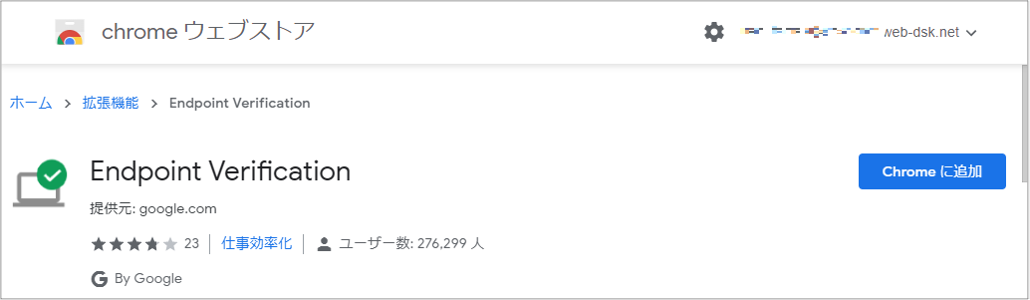

利用するPC端末に、Chrome拡張機能のインストールが必要となります。

Chromeブラウザを起動して、以下のページにアクセスします。

Endpoint Verification

Endpoint VerificationというChromeの拡張機能を活用すると、 組織内で使用されているWindows PC、Mac、Linuxといった端末情報や状態を収集してくれます。この拡張機能をインストールすることで、PCに対しての制御が可能になります!

※Chromebookの場合は、管理者が管理コンソールからEndpoint Verificationを強制インストールする必要があります。

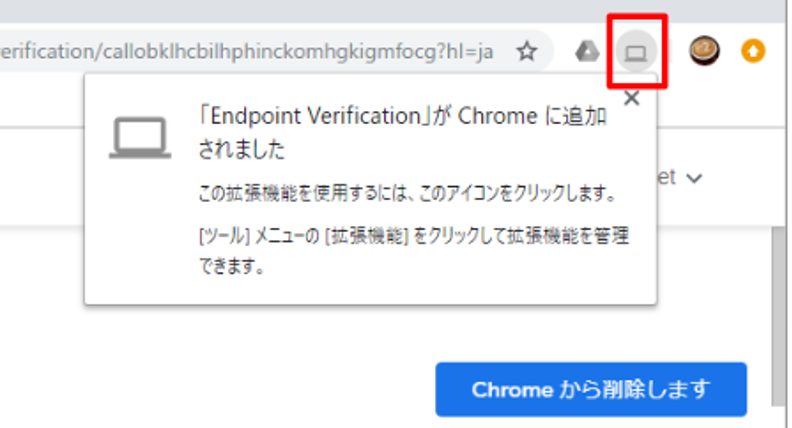

追加が完了するとこのようなメッセージが表示されます。

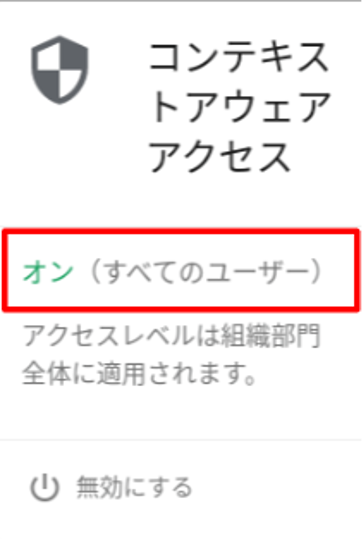

<コンテキストアウェアアクセスを有効化する>

管理コンソールでのアクセスレベルの設定や、各端末での設定が完了したら、コンテキスト アウェア アクセスを有効化します。

※有効化したあとは、アクセスレベルを満たさない端末からの利用はできなくなります。

ユーザー様が混乱されないように事前の周知や検証をしていただくと安心です!

検証用組織を作成し、まずは小さい範囲で影響を確認するのをお勧めしています!

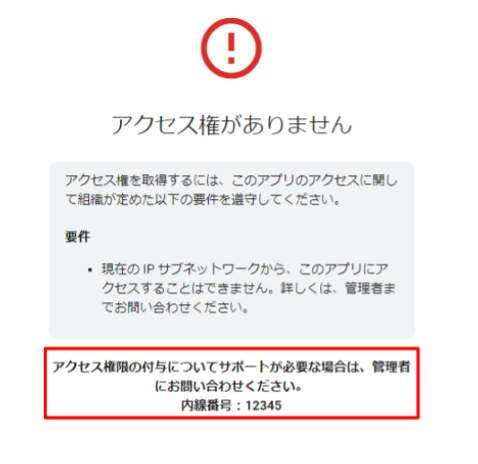

<実際にアクセスしてみよう!>

先ほどGmailアプリに対して、「社内からのアクセス」または「登録した端末」からであればアクセスできる設定をしました。

社外のネットワークからアクセスしてみると、こんな画面が表示されます。

アクセスレベルに満たない環境からアクセスした場合はアクセスができないことが確認できますね。

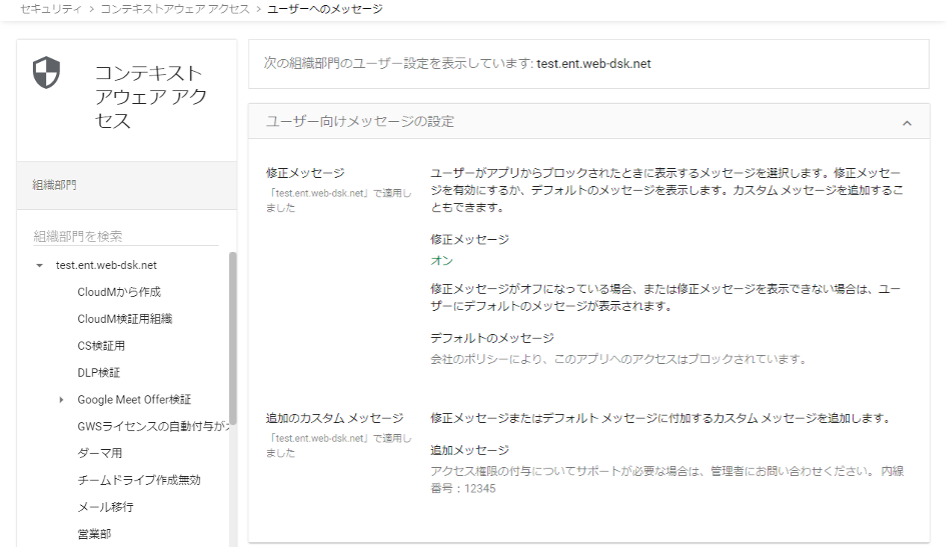

赤字で囲っているメッセージは任意で作成できるメッセージになります。

[ユーザーへのメッセージ]から登録することができるので、問い合わせ先を記載しておけばユーザー様も安心ですね。

また、[修正メッセージ]を有効にすると、緑色で囲っているメッセージのように、なぜアクセスできなかったのかその理由まで表示してくれるので、こちらも設定しておくことをおすすめしています!

コンテキストアウェアアクセス機能はほかにもデバイスの OS を指定したり、アクセス元の地域を指定するなどといったこともできます。

ポリシー・組織部門・アプリケーションを組み合わせることで、より細かなアクセス制御をすることができますね!

まとめ

今回はGoogle Workspaceを使ったデバイス管理やアクセスの制御方法についてご紹介しました!Google Workspaceを活用して、ぜひ組織のセキュリティ対策を見直してみましょう!

- カテゴリ:

- Google Workspace

- キーワード:

- アクセス制御