今回は、アクセス管理をテーマとして、従来の境界線モデルの管理に触れつつ、 BeyondCorp Enterprise のアクセス管理について、ご説明したいと思います。

境界型のセキュリティモデルでは、VPN(Virtual Private Network) を使って社内ネットワークにアクセスしますが、アカウントやデバイスの管理は、各々個別におこなうことが多く、管理が煩雑になり、運用担当者に負担がかかります。

社内アプリケーションの利用を目的とした場合、VPN ではネットワークごとの認可となるため、目的より広範囲のアクセスが可能となってしまいます。管理をおこなうには、ネットワーク全体の把握が必要になりますので、必然的に幅広い知識とスキルが求められました。

今回は、境界線モデルの課題として挙げた、アカウントとデバイス、およびアクセス管理、このの3つの側面から、BeyondCorp Enterprise について、ご説明します。

アカウント管理

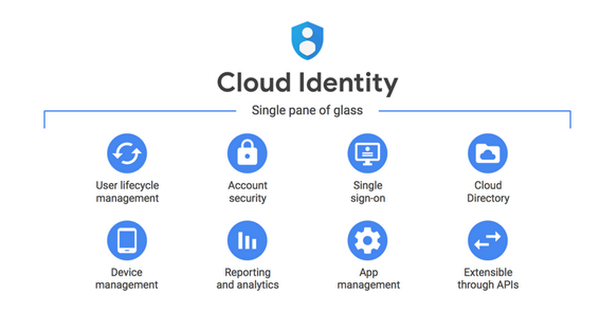

VPN利用における多くの場合、専用のアカウント管理が必要ですが、BeyondCorp Enterprise では、Google Workspace で利用する IDとエンドポイント管理がサービス化された Cloud Identity で管理をおこないます。

Cloud Identity では、ユーザのライフサイクルおよび、組織部門・グループの管理ができます。また、Microsoft Active Directory など他のディレクトリサービスと同期することができるため、運用管理の負担を大きく軽減することもできます。

Goolge Workspace でのアカウント管理は、過去のブログにポイントをまとめておりますので、是非ご確認ください。

デバイス管理

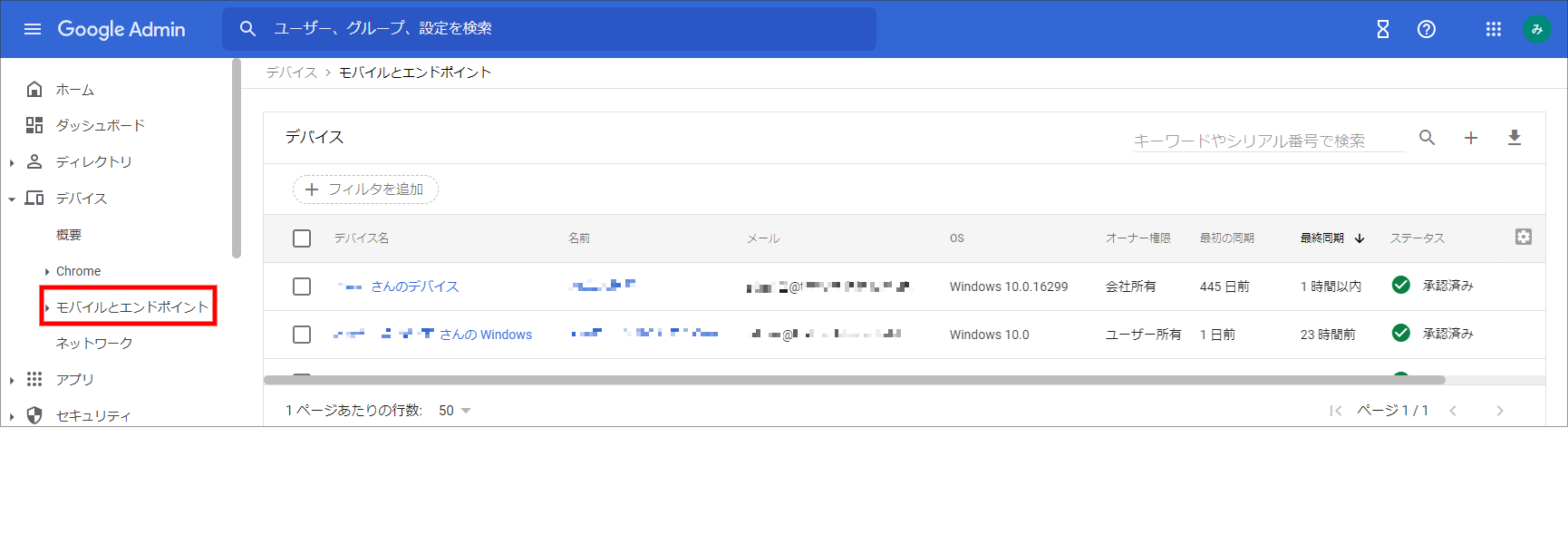

上記でも述べましたが、 Cloud Identity では、アカウントに加えデバイス(エンドポイント)の管理もおこなうことができます。BeyondCorp Enterprise では、Cloud Identity のエンドポイントの情報に基づき、アクセスポリシーを設定します。

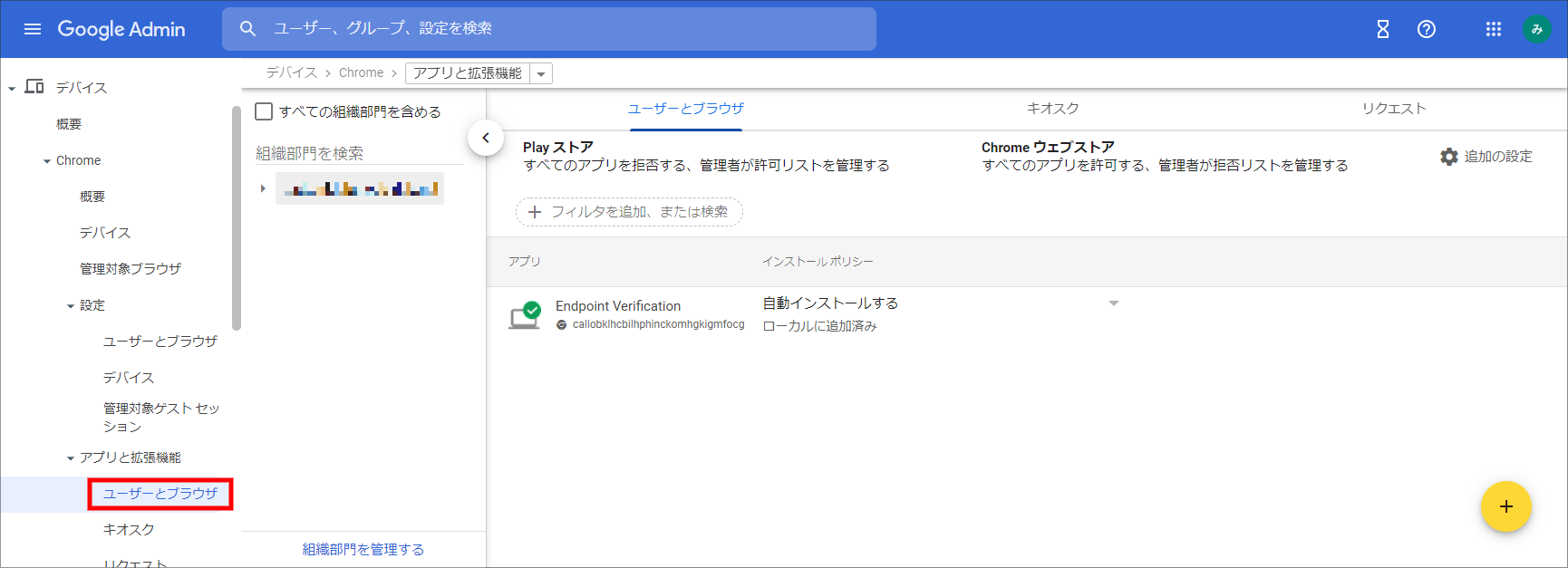

管理者は、業務用のアカウントにアクセスする場合、Chrome の拡張機能である Endpoint Verification の使用をユーザに求めます。

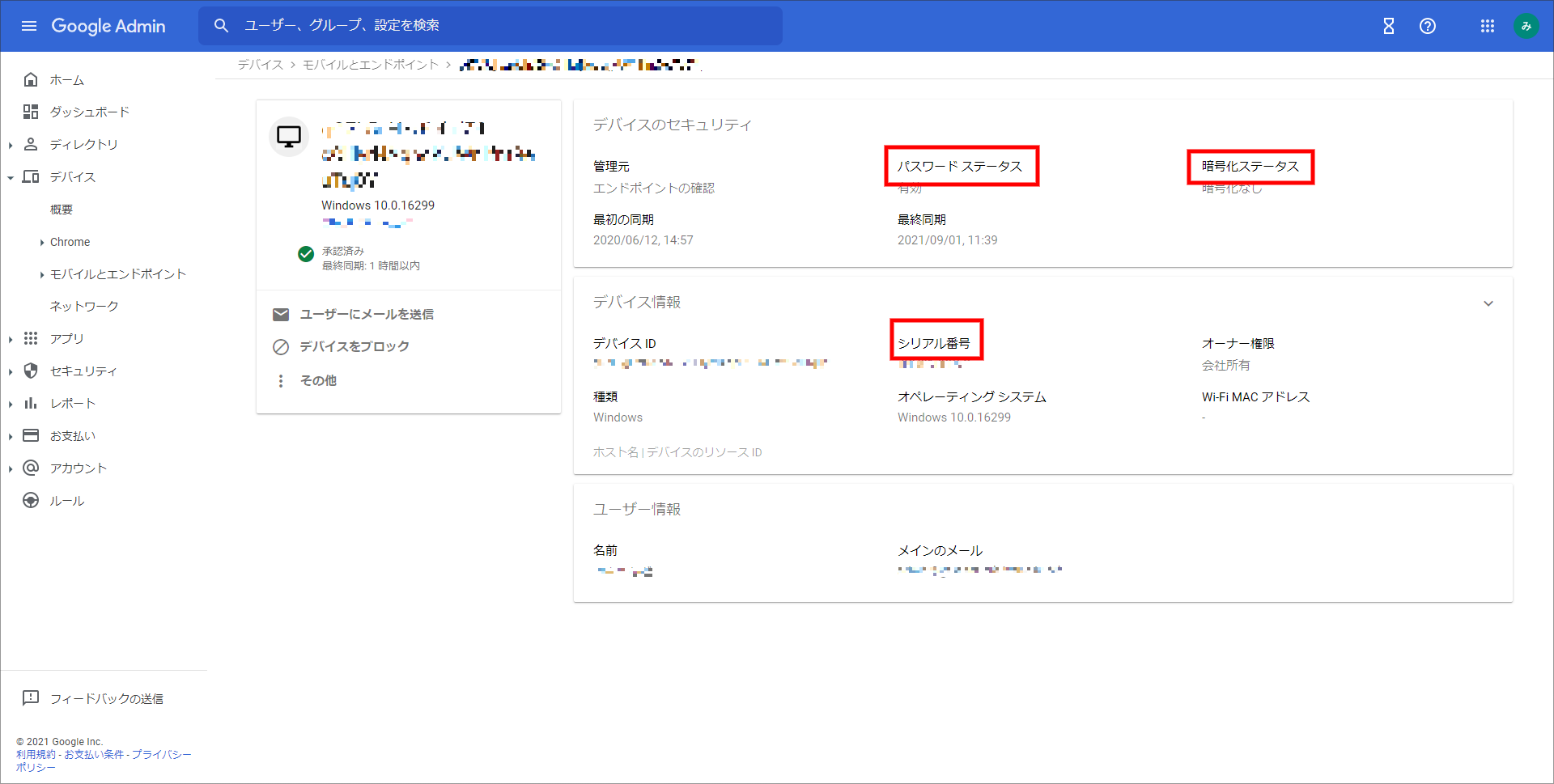

Endpoint Verification を有効にすると、パスワードや暗号化のステータス、シリアル番号など、デバイスの詳細が確認できるようになります。

BeyondCorp Enterprise では、Endpoint Verification で取得したデバイスの位置情報やセキュリティステータスなどの属性に基づき、アプリケーションへのアクセス制御をおこないます。

アクセスポリシー管理

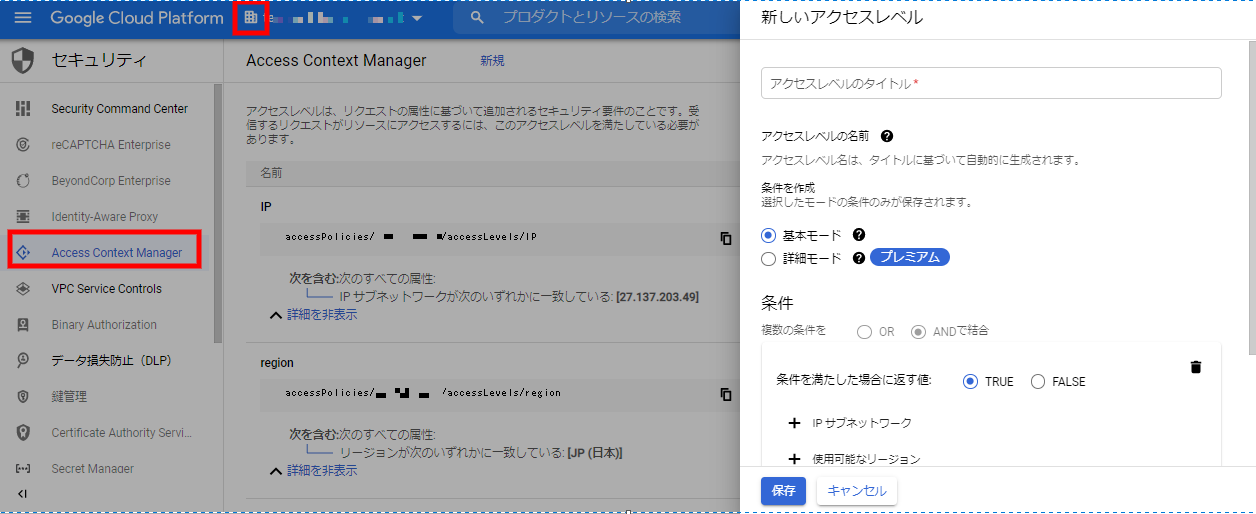

BeyondCorp Enterprise での社内システムのアクセス管理は、Google Cloud でおこないます。アクセスポリシーは、Access Context Manager で管理し、Identity-Aware Proxy (IAP)で適用します。

1.Access Context Manager

Access Context Manager は、Google Cloud のプロジェクトとリソースに対して、属性ベースのきめ細かいアクセス制御を定義することができます。組織全体の機能のため、そのプロジェクトだけでなく組織内の任意の場所でポリシーを使用することができます。

※アクセスレベルの条件

- IP サブネットワーク

- 使用可能なリージョン

- デバイスポリシー

- 画面のロック

- 管理者の承認が必要 ※①

- 会社所有のデバイスが必要

- ストレージの暗号化 ※②

- オペレーティング システム ポリシー ※③

- アクセスレベルの依存関係

上記のアクセスレベルの条件からもわかるように、Access Context Manager では、既存のVPNでよく利用しているIP・デバイスのアクセス制限に加え、BYOD向けのポリシー設定が可能です。① 管理者の承認を受け ② 暗号化された ③ 一定以上のOSのバージョン からのアクセスのみ許容する、といったポリシー制御が可能となります。

※BYOD(Bring Your Own Device)とは、従業員が個人保有の携帯用機器を職場に持ち込み、それを業務に使用することです。

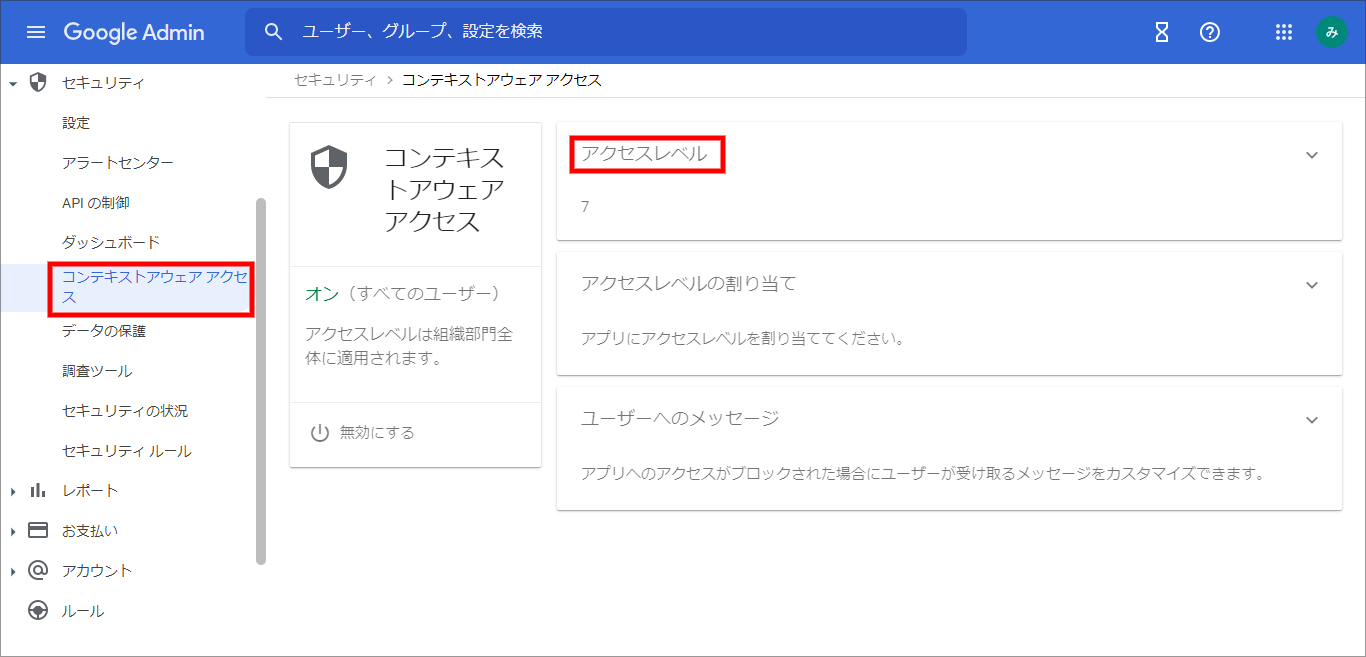

尚、アクセスポリシーは、Google Workspace のエンタープライズエンドポイント管理である、コンテキストアウェアアクセス でも 同じアクセスポリシーが適用可能です。

2.Identity-Aware Proxy (IAP)

アプリケーション毎のアクセスポリシーの適用は、Identity-Aware Proxy (IAP)でおこないます。IAP でのアクセスポリシーの適用は、前回のブログに記載しておりますので、ここでは割愛させていただきます。

まとめ

いかがでしたでしょうか?

VPN では煩雑になっていたアカウントやデバイスの管理が、Cloud Identity で集約管理できます。アクセス管理でも、Google Workspace とアクセスポリシーを共用しているので、Google Workspace の管理コンソールで、統合的な管理をおこなうことができます。

既に Google Workspace を導入している企業様では、新たな管理に伴う運用の負担も少ない為、素早い導入が可能です。VPN から一斉に切り替えるのはハードルが高いので、まずは概念実証(Proof of Concept)で、 VPN と BeyondCorp Enterprise の、並行利用を試してみてはいかがでしょうか?

次回は、BeyondCorp Enterprise 概念実証の流れ について、お話したいと思います。

- カテゴリ:

- Google Cloud(GCP)

- キーワード:

- データ分析

- Google Cloud